Des centaines de journalistes à travers le monde surveillés par leurs téléphones, des liens obscurs avec les meurtres des journalistes Jamal Khashoggi et Javier Valdez, des contrats à plusieurs millions de dollars pour équiper les services de renseignement de régimes répressifs… Derrière ces affaires, une société israélienne fournit aux États un logiciel d’espionnage ultraperfectionné : NSO Group.

Mise à jour 21/07/2021 : Un an après la publication de cet article, la société israélienne NSO Group fait la une des journaux. Amnesty International, Forbidden Stories et dix-sept rédactions internationales ont obtenu une liste de 50 000 numéros de téléphone ciblés par des États clients de la firme. Amnesty International Security Lab a pu confirmer la présence du virus dans certains de ces téléphones. Parmi ces numéros, 180 journalistes à travers le monde ont été identifiés. Vous pouvez retrouver la liste des journalistes ciblés par Pegasus mise à jour ci-dessous. Le collectif de chercheurs Forensic Archicture a également mis en place une plateforme interactive pour exposer l’étendu des cyberattaques de Pegasus depuis dix ans. Dans un communiqué de presse, NSO Group a dénoncé « une campagne médiatique planifiée et bien orchestrée » et assure que la liste des 50 000 numéros n’avait rien à voir avec son produit phare Pegasus.

De février à avril 2021, Hicham Mansouri, journaliste marocain réfugié en France aujourd’hui chargé d’édition de l’Œil de la Maison des Journalistes a été infecté par Pegasus. Orient XXI a raconté la surveillance dont il a été victime dans les rues de Vienne.

————————————————————-

D’abord cantonné à quelques apparitions dans la presse économique ou informatique, pour vanter les prouesses technologiques d’une petite start-up israélienne, NSO Group fait maintenant les titres de journaux. La cause de la médiatisation grandissante est son produit phare : Pegasus, un virus espion qui vise des centaines de journalistes, défenseurs des droits humains et dissidents politiques à travers le monde.

NSO Group, un prédateur numérique

Cette année, NSO Group rafle même la première place dans la liste des prédateurs numérique, catégorie espionnage et surveillance, de Reporters sans frontières. Depuis, la société israélienne continue à faire parler d’elle. Fin juin, c’est un journaliste marocain, Omar Radi, qui témoignait dans une enquête de Forbidden Stories et d’Amnisty International, avoir été mis sur écoute grâce à la technologie israélienne. Malgré que ce ne soit pas la première affaire dans le royaume, le gouvernement rejette les accusations en bloc.

Plus récemment encore, NSO Group est au cœur d’une nouvelle polémique dans les relations entre gouvernement espagnol et indépendantistes catalans. Le 13 juillet, c’est une enquête conjointe de El País et The Guardian qui alertait sur l’espionnage grâce à Pegasus de plusieurs personnalités politiques indépendantistes (notamment Roger Torrent, actuel président du Parlement de Catalogne et Anna Gabriel, ancienne parlementaire catalane aujourd’hui exilée en Suisse). Par la suite, les journalistes ont pu confirmer, selon leurs sources, que les services de renseignements espagnols ont bien eu accès depuis 2015 au logiciel espion de NSO Group.

Dès sa création, le virus aurait d’ailleurs été utilisé pour la surveillance et la capture du baron de la drogue El Chapo.

La société voit le jour en 2009 à Herzliya dans la banlieue nord de Tel Aviv, fondée par trois entrepreneurs Niv Carmi, Shalev Hulio et Omri Lavie (Initiales de la firme).

Les deux derniers sont d’anciens agents de l’Unité 8200, services de renseignement informatiques israéliens, considérés parmi les plus technologiquement avancés au monde. Avec cette expérience, la société d’abord financée par un fonds de pension israélien propose dès 2011, une première version de son logiciel espion Pegasus. Les divers produits proposés par NSO Group sont uniquement destinés aux agences de renseignement étatiques et visent à lutter contre «le crime organisé, le terrorisme, les réseaux pédophiles». Dès sa création, le virus aurait d’ailleurs été utilisé pour la surveillance et la capture du baron de la drogue El Chapo.

Après ce premier succès, trois agences se retrouvent équipés de Pegasus courant 2013, et cible bientôt des cibles d’un autre genre.

C’est en août 2016 que le logiciel espion est étudié en détail pour la première fois. Ahmed Mansoor, défenseur des droits humains aux Émirats Arabes Unis, reçoit un message promettant des informations sur des actes de torture se déroulant dans les prisons et incluant un hyperlien suspicieux.

Enfin, il contient un mécanisme d’auto-destruction pour disparaître complètement du téléphone s’il risque de se faire découvrir.

Déjà touché par des cyberattaques de ce type par le passé, il contacte le laboratoire de recherche canadien Citizen Lab, spécialisé dans les domaines de la cybersécurité et des droits humains. Les chercheurs canadiens décident d’ouvrir le lien sur un téléphone de test puis collaborent avec la société de cybersécurité américaine Look Out pour étudier son action.

Les chercheurs découvrent un logiciel espion très perfectionné. Le virus est capable d’extraire les données des messageries, d’appels ainsi que contacts, mails, calendrier ou de paramètres (WIFI, mots de passe divers) de la cible. Son action s’étend également aux applications de réseaux sociaux (Facebook, VK) et de messageries cryptés (Telegram, Viber, WhatsApp, iMessage, Facetime, WeChat) en copiant des données en clair avant que l’application ne les chiffre pour envoi.

En plus de cet accès total, Pegasus est capable de transformer le téléphone en véritable mouchard en activant caméra, microphone et traçage GPS, sans que l’utilisateur ne puisse se douter de quelque chose grâce à un cryptage qui lui permet de passer au-dessus des antivirus traditionnels. Enfin, il contient un mécanisme d’auto-destruction pour disparaître complètement du téléphone s’il risque de se faire découvrir.

«De part sa modularité, la quantité de données utilisateur et de communication qu’il surveille ainsi que ses méthodes adaptatives pour extraire des données selon les applications, Pegasus est, à ce ce jour, le virus (…) le plus sophistiqué que nous ayons pu observer sur un téléphone.»

Citation extraite du dossier d’analyse technique de Pegasus de Look Out

«Aujourd’hui, le vrai problème, c’est le root des téléphones [ou jailbreak pour les smartphones d’Apple]» estime Anis Mazak, fondateur d’une entreprise de développement informatique. «C’est cette opération qui permet un accès système avancé («super utilisateur») et autorise des opérations normalement impossibles sur le téléphone.» Retirer cette sécurité, revient à débrider le téléphone comme on peut le faire pour une voiture ou une moto et d’accéder à des fonctions terminales normalement limitées.

«Cette manipulation permet de déverrouiller des failles et des accès non prévus par le constructeur. Des fonctions qui n’existent normalement pas sur un téléphone peuvent alors être implémentées comme un historique de navigation GPS».

Pour réaliser le jailbreak de l’iPhone de l’activiste émirati Ahmed Mansoor, Pegasus exploitait trois de ces failles.

Pour limiter l’accès root aux pirates, les développeurs cherchent à fermer dans leur logiciel toutes les failles qui permettrait à un virus de le réaliser. En plus d’équipes de spécialistes en sécurité informatique, les constructeurs organisent des «bug bounties» (chasses aux bugs) afin de mobiliser une large communauté de développeurs. Après chaque sortie de nouvelles versions du logiciel iPhone et Mac, Apple propose par exemple, pour toute personne dans le monde qui lui ferait remonter une faille permettant un accès root à un pirate, une récompense pouvant atteindre un million de dollars.

Si le constructeur n’offre pas assez, ces failles peuvent se monnayer pour plus cher encore sur le Darknet. Pour réaliser le jailbreak de l’iPhone de l’activiste émirati Ahmed Mansoor, Pegasus exploitait trois de ces failles. Les enjeux de sécurité informatique sont également des enjeux économiques majeurs pour les constructeurs.

Son prix d’entrée est de 500.000 dollars pour l’installation du virus sur un téléphone

En septembre, le New York Times révèle le prix demandé par NSO Group aux États pour obtenir le sésame. Son prix d’entrée est de 500.000 dollars pour l’installation du virus sur un téléphone, à laquelle il faut ajouter une somme selon le nombre de terminaux visés. Pour 10 téléphones Android ou iPhone il faut compter 650 000 dollars, le prix est ensuite dégressif selon la quantité de cibles. En plus de cela NSO Group exige 17 % de la somme totale pour les frais de maintenance. Pour cette somme, la firme promet un accès complet et indétectable aux données de la victime.

Liste des affaires impliquant Pegasus contre des journalistes et acteurs de l’informations

*Le pays titré est suspecté d’avoir perpétré l’attaque même si l’affaire ne se déroule pas sur son territoire.

Arabie saoudite :

Fin juin 2018, un activiste saoudien exilé au Canada est la cible de Pegasus. Proche du journaliste Jamal Khashoggi, la surveillance de leurs communications est suspecté d’avoir mené à l’assassinat de Khashoggi dans l’enceinte du consulat d’Arabie saoudite à Istanbul en octobre 2018.

Fin juin 2018, un journaliste du New York Times est ciblé par Pegasus.

Entre juillet et août 2020, les chercheurs de Citizen Lab découvrent que les téléphones de 18 journalistes, producteurs, présentateurs et cadres, de la chaîne qatarie Al Jazeera ont été infectés par un opérateur Pegasus soupçonné d’être contrôlé par le pouvoir saoudien.

Azerbaïdjan :

Sur les 245 numéros de téléphone azerbaïdjanais qui apparaissent dans le Projet Pegasus, un cinquième appartient à des journalistes ou propriétaires de médias. S’il n’existe pas de preuve d’un contrat reliant le régime autoritaire d’Ilham Aliyev et NSO Group, l’Azerbadjan est un client régulier de l’industrie militaire israélienne. Sur la période 2016-2020, deux tiers des importations d’armements étaient en provenance de l’État d’Israël. Baku n’a pas répondu à ces accusations.

Émirats arabes unis :

En août 2013, un contrat de 18 millions de dollars est conclut pour l’utilisation de Pegasus. Un second de 11 millions de dollars aurait été signé via une filière à Chypre deux ans et demi après. Pegasus aurait été utilisé pour cibler de hautes personnalités politiques au Qatar (159 personnes concernées), en Arabie saoudite et au Liban. Un journaliste du quotidien londonien Al-Arab aurait également été la cible de Pegasus.

En août 2016, un défenseur des droits humains est la cible de Pegasus.

Entre juillet et août 2020, les chercheurs de Citizen Lab découvrent que les téléphones de 15 journalistes, producteurs, présentateurs et cadres, de la chaîne qatarie Al Jazeera ont été infectés par un opérateur Pegasus soupçonné d’être contrôlé par le pouvoir émirati. Ce même opérateur avait été utilisé en août 2016.

Le Projet Pegasus révèle que plusieurs journalistes internationaux victimes de Pegasus pourraient avoir été ciblés par les Émirats arabes unis. Le téléphone de la rédactrice en chef du journal britannique Financial Times, Roula Khalaf, a été infecté au court de l’année 2018. Le téléphone d’un journaliste du journal américain The Washington Post, Bradley Hope, a été infecté pendant l’été 2018. Le téléphone d’un journaliste turc, Turan Kışlakçı, proche de Jamal Khashoggi a été infecté peu après son assassinat, ce sont les services renseignement turc qui l’informèrent à l’époque de la surveillance de son téléphone.

Espagne :

Hongrie :

Parmi les plus de 300 numéros ciblés en Hongrie, cinq journalistes et un patron de presse ont été victimes de Pegasus. Zoltán Varga, milliardaire et propriétaire d’un groupe de presse a été infecté début juin 2018 alors qu’il organisait un dîner pour discuter d’un projet de think tank apartisan de recherches d’intérêt public en réaction à la réélection du président Viktor Orbán. Six autres convives également critiques du pouvoir ont été infectés à la suite de cette rencontre. Le ministre des Affaires étrangères hongrois a nié tout recours par l’État au logiciel espion de NSO Group.

Inde :

Plus de 40 numéros de journalistes indiens sont apparus dans la liste de Projet Pegasus. L’ensemble des grandes rédactions indiennes ont été visées. Les surveillances ont eu cours de 2017 à juin 2021. Le ministère indien des technologies électroniques et de l’information a nié toute implication de l’État. Néanmoins, le Premier ministre indien, Narendra Modi, a déjà montré par le passé l’importance qu’il porte au contrôle des espaces numériques, notamment à travers les stratégies d’influence à grande échelle des réseaux sociaux mises en place par la cellule informatique de son parti, le Bharatiya Janata Party.

Kazakhstan :

Maroc :

Le Projet Pegasus révèle que 10 000 numéros marocains, algériens et français ont été ciblés. Parmi ceux-là, au moins 38 journalistes et patrons de presses ont été identifiés. En France on retrouve des journalistes du Monde, Le Canard enchaîné, Mediapart, Le Figaro, l’Humanité, TSF Jazz ou encore l’AFP et France Télévisions. Le moment de l’infection des téléphones de certains journalistes, notamment ceux d’Edwy Plenel, fondateur de Mediapart, Lenaïg Bredoux, journaliste au même média, ou encore Rosa Moussaoui, journaliste à l’Humanité, coïncide avec des prises de position ou des articles critiques du pouvoir de Rabat. En Algérie, plusieurs journalistes ont également été surveillés au début de l’année 2019 (soulèvement du Hirak), notamment le directeur du média web Tout sur l’Algérie.

La présidence marocaine a nié en bloc toute implication dans ces opérations de surveillance.

Mexique :

Entre septembre et octobre 2015, deux avocats des familles du massacre de Narvarte (cinq personnes assassinées dont un photojournaliste et un activiste) sont la cible de Pegasus.

En mai 2017, deux jours après l’assassinat du journaliste Javier Valdez Cárdenas, deux de ses collègues puis sa femme sont la cible de Pegasus.

Le Projet Pegasus révèle que depuis le premier contrat de 2011, 15 000 personnes, dont au moins 25 journalistes, ont été ciblées au Mexique par le virus.

Panama :

En juillet 2012, Ricardo Martinelli, président de la république, signe un contrat de 8 millions de dollars avec NSO Group pour obtenir Pegasus. Un mandat d’arrêt international est lancé contre lui en mai 2017 pour la surveillance de 150 personnes, dont des journalistes et personnalités politiques de l’opposition. Ricardo Martinelli est finalement innocenté par la justice panaméenne en août 2019.

Togo :

Le Projet Pegasus révèle que les téléphones de deux journalistes togolais et d’un activistes ont été ciblés par le virus de NSO Group. En 2020, une enquête conjointe du Guardian et du Monde révélait que des acteurs de la société civile, des opposants politiques et des religieux avaient déjà été visés par des attaques. La présidence n’avait pas souhaité répondre aux questions des journalistes.

Rwanda :

Le projet Pegasus révèle que plus de 3500 téléphones ont été ciblés entre 2016 et 2021. Au moins quatre journaliste et deux défenseurs des droits humains ont été ciblé par Pegasus entre 2017 et 2019.

Monde :

Le Projet Pegasus révèle que des journalistes de l’agence américaine Associated Press, de CNN, du New York Times ou encore de l’agence britannique Reuters ont été ciblés par le virus de NSO Group. Les victimes n’ont pas toujours souhaité être nommer publiquement. Les États responsables des attaques ainsi que les motivations ne sont pas connus.

Citizen Lab a également pu identifier en 2018 la présence d’opérateurs de Pegasus dans 45 pays. Six de ces États ont eu recours à des logiciels espions par le passé. (Arabie saoudite, Bahreïn, Émirats arabes unis, Kazakhstan, Maroc et Mexique)

Les chercheurs émettent cependant des réserves sur l’interprétation de ces résultats. Tout d’abord la géolocalisation des serveurs DNS peut être trompé par l’utilisation d’un serveur proxy, d’un réseau privé virtuel ou d’une connexion par satellite. La Chine n’a pas pu être investigué en raison de l’isolement de son réseau Internet.

Pour l’investisseur londonien, business as usual

Les enjeux économiques considérables pour développer un logiciel pirate de cette envergure nécessite des moyens financiers importants pour concurrencer les sommes offertes par les constructeurs. Derrière NSO Group, plusieurs fonds d’investissement internationaux se sont succédés pour permettre la croissance de la firme israélienne. Le premier, Francisco Partners, gestionnaire d’investissement américain, engage en mars 2014 plus de 120 millions de dollars pour acquérir NSO Group.

En février 2019, Novalpina Capital, un fonds de gestion londonien créé deux ans plus tôt, rachète les parts de Francisco Patners pour un milliard de dollars, soit plus de huit fois l’investissement de départ.

« Les seules limites légales sont les embargos internationaux. »

«Il n’existe pas de lois pour réguler les investissements présentant des risques de controverse» reconnaît Hervé Aubert, directeur général adjoint de Swen Capital Partners, fonds d’investissements français. «Les seules limites légales sont les embargos internationaux. Deux vecteurs orientent la décision d’investissement d’un fonds de gestion. En premier lieu, l’image publique et les valeurs internes que l’entreprise véhicule, et ensuite la prise en compte des orientations d’investisseurs institutionnels (mutuelles, assureurs, fonds de pensions) qui souhaiteraient que tels secteurs ne soient pas investis.»

Les questions d’éthiques sont pour les investisseurs relégués à de simples politique interne qui peuvent varier selon leurs ambitions et les contextes sociopolitiques. C’est ainsi que certains comme Novalpina Capital se font connaître pour leurs placements dit à risque et n’hésite pas malgré les polémiques à financer des entreprises problématiques comme NSO Group.

Deux jours après l’annonce du rachat, Stephen Peel, fondateur de Novalpina Capital, se faisait doucement pousser vers la sortie de l’ONG anti-corruption Global Witness où il était également membre à cause de sa nouvelle acquisition.

NSO s’offre le pantouflage d’anciens diplomates français et américains

Pourtant NSO Group tente de montrer patte blanche devant les ONG de défense des droits humains. Sur son site Internet, la firme israélienne a mis en place un mail spécifique pour les lanceurs d’alertes qui souhaiteraient les avertir d’abus d’États dans l’utilisation de Pegasus.

Cité dans les sections «Transparence» et «Droits Humains» NSO Group affirme se référer pour sa politique interne aux principes directeurs de l’ONU relatifs aux entreprises et aux droits de l’homme.

«Les Principes des Nations Unies sur les entreprises et les droits de l’homme ne sont pas juridiquement obligatoires, mais seulement recommandés» souligne Hervé Ascensio, professeur à l’école de droit de la Sorbonne et spécialiste de droit international.

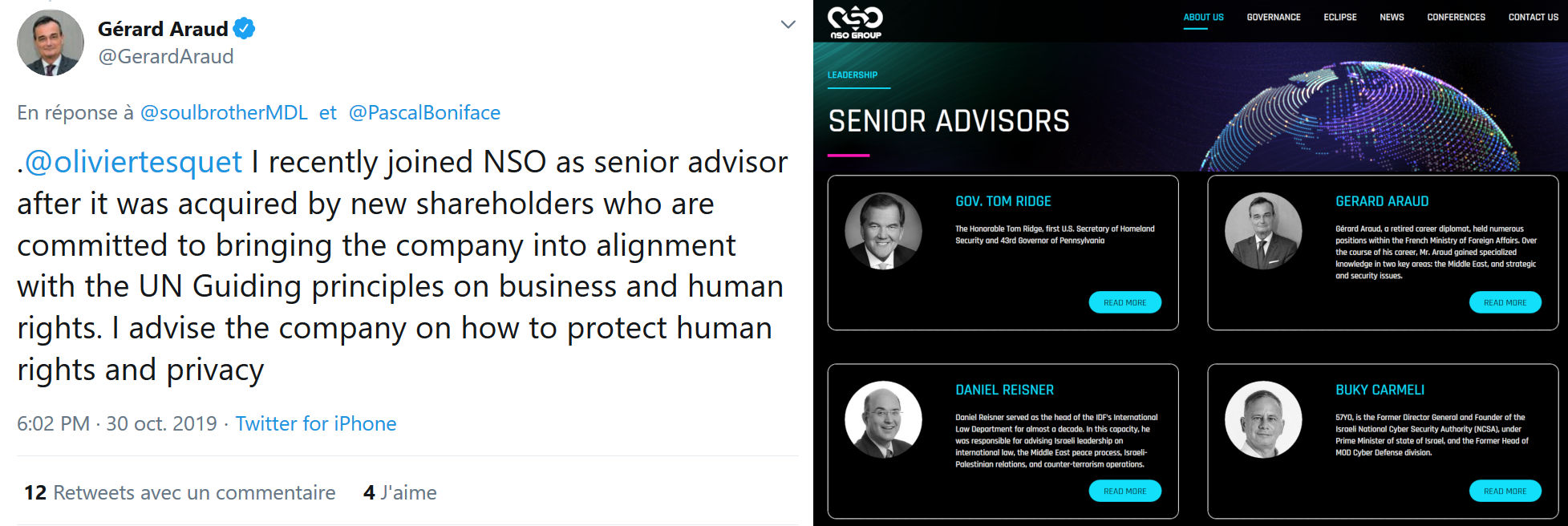

À droite : liste des conseillers recrutés par NSO Group sur leur site

Dans l’optique de rassurer l’opinion sur son soutien financier, Novalpina Capital incite NSO Group à la création d’un comité de conseil pour se conformer à ce texte.

Le 10 septembre 2019, l’annonce du recrutement de l’influent ambassadeur français Gérard Araud comme conseiller principal (mais également de Tom Ridge, ancien secrétaire de la sécurité intérieure des Etats-Unis sous George W. Bush, et de Juliette Kayyem qui se retire finalement en février 2020, ex-secrétaire adjointe aux Affaires intergouvernementales du président Obama au département de la Sécurité intérieure) fait grincer des dents au ministère des Affaires étrangères.

Et pour cause… Trois jours après, le piratage du téléphone de Omar Radi, journaliste marocain, vient une fois de plus ternir les engagements auxquels la firme israélienne prétend se plier.

«Les Principes des Nations Unies sur les entreprises et les droits de l’homme ne sont pas juridiquement obligatoires, mais seulement recommandés» souligne Hervé Ascensio, professeur à l’école de droit de la Sorbonne et spécialiste de droit international. «De plus, ils ne comportent aucune procédure de contrôle, même pour les entreprises qui s’y réfèrent dans des chartes ou autres engagements éthique. La seule procédure qui pourrait en découler est une simple médiation entre entreprise et particuliers (ou ONG, syndicat) pour violation de ces principes.»

«C’est tout le problème de l’externalisation des services militaires ou de sécurité: la structure de l’entreprise et le lien seulement contractuel mettent de la distance entre ceux qui fournissent les moyens et ceux qui les utilisent. Juridiquement, cela devient très compliqué de rechercher des responsables» conclut Hervé Ascensio.

La responsabilité finale d’atteinte aux droits humains revient par ailleurs aux États et non à NSO Group comme la firme le rappelle en conclusion de sa politique en matière de droits humains. Cela lui permet de se dédouaner de tout abus dans l’utilisation de Pegasus. Non seulement il est difficile de prouver devant un tribunal une complicité de l’entreprise aux actes d’espionnages perpétrés par les États mais les outils juridiques de droit pénal international manquent.

«C’est tout le problème de l’externalisation des services militaires ou de sécurité: la structure de l’entreprise et le lien seulement contractuel mettent de la distance entre ceux qui fournissent les moyens et ceux qui les utilisent. Juridiquement, cela devient très compliqué de rechercher des responsables» conclut Hervé Ascensio.

La justice et NSO Group

À ce jour, la firme israélienne est poursuivie en justice dans deux affaires distinctes.

Proche du journaliste saoudien Jamal Khashoggi, il avance que la surveillance de leurs conversations par l’État saoudien a un lien avec l’assassinat du journaliste en octobre 2018 dans l’enceinte du consulat d’Arabie saoudite à Istanbul.

La première, intentée par Omar Abdulaziz dissident saoudien exilé au Canada dont le téléphone a été infecté par Pegasus fin juin 2018. Proche du journaliste saoudien Jamal Khashoggi, il avance que la surveillance de leurs conversations par l’État saoudien a un lien avec l’assassinat du journaliste en octobre 2018 dans l’enceinte du consulat d’Arabie saoudite à Istanbul. L’affaire toujours en cours a été retenu en début d’année par les tribunaux israéliens. Abdulaziz a été rejoint par six journalistes et activistes victimes de Pegasus au Mexique et au Qatar. NSO Group a depuis déclaré geler ses futurs contrats avec Riyad.

La plainte accuse NSO Group d’avoir violé des conditions d’utilisation de l’application WhatsApp

La seconde affaire a lieu devant les juges étasuniens. En octobre 2019, NSO Group est attaqué en justice par WhatsApp. La plainte accuse NSO Group d’avoir violé des conditions d’utilisation de l’application qui exigent de ne pas «(a) réaliser de l’ingénierie inverse, modifier, décompiler nos Services, en créer des œuvres dérivées ou en extraire le code ; (b) envoyer, stocker ou transmettre des virus ou tout autre code informatique dangereux par le biais de nos Services ou sur ces derniers.» La faille exploitée par Pegasus permettait à un pirate d’infecter un téléphone par un simple appel vocal WhatsApp, même dans le cas où l’utilisateur ne décrochait pas.

Contrairement aux précédentes failles exploitées par Pegasus, celle de WhatsApp nécessitait de détourner l’application de son utilisation normal.

Will Cathcart, patron de WhatsApp, déclare que leur enquête interne a permis de déceler 1.400 appareils infectés de cette manière dans différents pays, dont le royaume de Bahreïn, les Émirats arabes unis et le Mexique.

C’est grâce à une version largement modifiée de l’application qu’il était possible d’infecter le numéro appelé, ce qui permet à la firme de Mark Zuckerberg d’intenter une action juridique contre NSO Group. Will Cathcart, patron de WhatsApp, déclare que leur enquête interne a permis de déceler 1.400 appareils infectés de cette manière dans différents pays, dont le royaume de Bahreïn, les Émirats arabes unis et le Mexique.

Cette plainte repose cependant sur un différend commercial entre deux entreprises, les questions d’atteintes aux droits humains et des victimes d’espionnage («avocats, journalistes, défenseurs des droits humains, dissidents politiques, politiques et hauts fonctionnaires étrangers») restent secondaires dans l’affaire.

Une législation insuffisante pour encadrer le commerce d’outils de surveillance numérique

En Europe également, ce commerce est loin d’être régulé correctement. Malgré une législation interdisant la vente d’outils de surveillance de ce type aux États ne respectant pas les droits de l’homme ou en embargo, plusieurs récentes affaires, en Italie ou même en France, démontrent que ces sociétés privées sont susceptibles de collaborer avec des États répressifs, les premiers intéressés par ces outils de surveillance.

Pour réguler ce commerce, la législation internationale se limite à des textes non contraignants.

«Les conflits ont changé, ils s’orientent de plus en plus sur du contrôle de population» estime Tony Fortin, chargé d’études à l’Observatoire des armements. «L’arme est de plus en plus électronique et on peut avec ces systèmes numériques échapper plus facilement aux législations. Le matériel militaire a évolué, mais la loi, elle, n’a pas suivi.»

Pour réguler ce commerce, la législation internationale se limite à des textes non contraignants. Tout d’abord le Traité sur le commerce des armes, mais surtout l’arrangement de Wassenaar qui régule les exportations de matériels à double usage (ensemble des technologies, comme Pegasus, qui peuvent être utilisé à des fins civiles et militaires). Israël, n’a ratifié aucun des deux textes.

La décision d’autorisation d’export de matériels à double usage revient en Israël au ministère de la Défense. Mais une certaine opacité demeure sur les critères qui justifie qu’une exportation soit octroyée ou non à un État.

Contrairement aux agences de renseignements étatiques, NSO Group est soumise aux lois fondamentales d’Israël (lois constitutionnelles), mais malgré les nombreux scandales, elle bénéficie dans les faits, d’une certaine indulgence de la part de l’État.

«Sous la pression des ONGs, une transparence limitée a été obtenu sur les montants des contrats d’exportation d’armement, mais cela n’existe absolument pas dans le cadre du matériel à double usage ou de maintien de l’ordre» souligne Tony Fortin. Si les contrats de ventes d’armements conventionnels sont bien répertoriés (voir base de donnée du SIPRI), Pegasus n’apparaît sur aucun d’entres eux.

Le 13 juillet dernier, alors qu’étaient révélées de nouvelles affaires entre l’Espagne et la Catalogne, le tribunal de district de Tel Aviv rejetait la demande d’annulation d’exportation de Pegasus émise par Amnistie Internationale. Contrairement aux agences de renseignements étatiques, NSO Group est soumise aux lois fondamentales d’Israël (lois constitutionnelles), mais malgré les nombreux scandales, elle bénéficie dans les faits, d’une certaine indulgence de la part de l’État.

Le juge estimait que Amnisty International n’avait pas «avancé d’éléments permettant d’affirmer qu’il y aurait eu une tentative d’espionner le téléphone d’un activiste des droits humains [à l’aide de Pegasus]».

Enfin le juge a rappelé que le ministère de la Défense israélienne dispose de «suffisamment de précaution pour prendre en compte la protection des droits humains dans la distribution de licence d’exportation d’armes».

Intimidations et menaces

Entre décembre 2018 et janvier 2019, deux chercheurs du laboratoire de recherche canadien Citizen Lab, sont approchés par des agents sous fausses identités. Dans un hôtel de luxe de Toronto, Abdul Razzak pensait évoquer des questions syriennes, mais la conversation rejoint rapidement le sujet NSO Group et ses enquêtes réalisées sur Pegasus. « Est-ce que vous priez ? Pourquoi écrivez-vous seulement à propos de NSO ? Le faites-vous parce que c’est une entreprise israélienne ? Détestez-vous Israël ? » se fait interroger Abdul Razzak.

Un mois après, c’est au tour de John Scott-Railton de se faire interroger. Le chercheur reconnaît l’approche utilisée contre son collègue et contacte des journalistes d’Associated Press pour l’accompagner discrètement lors de la rencontre. La conversation change rapidement de ton, de la même façon que la précédente. Par la suite, une enquête conjointe entre le New York Times et l’émission d’investigation israélienne Uvda identifie la personne comme Aharon Almog-Assouline, agent de la société israélienne de renseignement privé Black Cube.

Mazen Masri, avocat de Omar Abdulaziz dans le procès qui l’oppose à NSO Group a été également visé par ce type d’intimidation. « Quelqu’un semble avoir intérêt à saboter le procès » déclare-t-il au Times of Israel. Pour l’avocat, ces opérations visaient à obtenir « des informations compromettantes sans lien avec l’affaire, sur les personnes impliquées ». Almog-Assouline a refusé de répondre aux questions des journalistes et Black Cube dément qu’il s’agit d’un de leurs agents. Il est enfin impossible de relier ces actions à NSO Group qui dément être un commanditaire « directe ou indirecte » de l’affaire.